関連記事

JSTや名大、フォグコンピューティング下で制御の秘匿化に成功 暗号鍵が不要

科学技術振興機構(JST)、名古屋大学、北見工業大学は12日、フォグコンピューティングの環境下において、端末の内部情報を秘匿化しながら、端末を思い通りに制御する技術を開発したと発表した。

【こちらも】名大とJST、持続型血糖モニタリングコンタクトレンズ開発 電力供給は不要

IoT(モノのネットワーク)の成長を牽引するクラウド(雲)コンピューティング。センサーなどのIoTデバイスで収集した膨大な情報をクラウドコンピューティングへ蓄積するアーキテクチャーには、IoTデバイスとクラウドコンピュータ間の通信機能に加えて、IoTデバイスとクラウドコンピュータ間にデータ処理やデータ蓄積を担わせるコンピュータが必要だ。

それは、IoTデバイスとクラウドコンピュータとの通信を常に確立させておいたり、センサーで取得した膨大なデータをクラウドコンピュータに転送したのでは、IoTデバイスが許容できるコストや連続稼働する期間に収まらないことが多いからだ。

IoTデバイスとクラウドコンピュータのエッジ(境界)に介在するエッジコンピューティングはその代表例であり、IoTデバイスが収集したデータを加工し、必要な頻度でクラウドコンピュータに転送する一方、クラウドコンピュータからの命令を処理する機能を担う。独立に駆動するIoTデバイス群をネットワーク管理し、複数のIoTデバイスが収集したデータを一時的に蓄積、加工する。IoTで実現する処理能力が必須な場合に有効だ。

他方、IoTデバイスの処理能力をLAN(ローカル・エリア・ネットワーク)内で構築するアーキテクチャーがフォグコンピューティングだ。クラウドとIoTデバイスの間に霧のように幾つものLANを跨ぐといったスケーラブルな構造が可能である一方、データや通信の秘匿性をLAN内に構築された暗号鍵などに頼る。

どちらのアーキテクチャーが優れているというよりも、IoTで扱うデータによって、最適な方式を選択することが重要であろう。

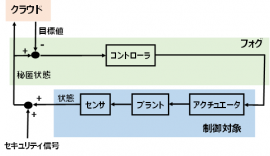

今回の発表は、フォグコンピューティングの環境下で、フィードバック制御を実行し、センサーで取得したデータとコントローラ部分を秘匿化する制御技術だ。

●秘匿化制御技術の特長

従来の暗号鍵(公開鍵と秘密鍵)が不要、つまり、外部への漏洩が許されない秘密鍵を管理する必要がないことに加えて、その実現方法に高速なコンピュータを必要としないことだ。

今回の秘匿化制御で用いたフィードバック制御のブロック図(図2)から、フォグ上に制御アルゴリズムであるコントローラを実装し、センサーで取得したデータを直接フォグに送信ぜずに、セキュリティー信号と呼ぶランダムな信号を加えて送信することで秘匿化。このセキュリティー信号は、標準的な確率分布を用いるため高い処理能力のコンピュータは不要という。

この秘匿化制御技術を蓄電池の充電率制御に適用した結果、充電率の情報を秘匿化しながら目標の値に制御することを確認した。(記事:小池豊・記事一覧を見る)

スポンサードリンク