関連記事

JIPDEC とNICT、電子申請・契約などの認定認証業務の安全性を確認

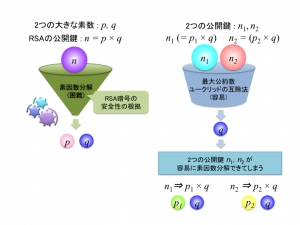

秘密鍵が推定されるおそれがある脆弱性のイメージ(JIPDECとNICTの発表資料より)[写真拡大]

日本情報経済社会推進協会(JIPDEC)と情報通信研究機構(NICT)は17日、NICTが開発した検証ツールを用いて、電子署名・認証制度に基づく認定認証業務で重要な役割を果たしている「認証局自身の電子証明書」について秘密鍵が推定される可能性(脆弱性)による危険がないと確認したと発表した。

認定認証業務においては、「認証局自身の電子証明書」(自己署名証明書)の安全性が、制度全体の安全性・信頼性となる。しかし、現在インターネット上で一般的に使われている電子証明書には、電子証明書に記載する公開鍵(データを暗号化する際に一般公開する鍵)の作成時の乱数生成に問題がある場合、公開鍵から秘密鍵(一般に公開されない鍵)が推定されてしまうという脆弱性が指摘されていた。

これは、公開鍵と秘密鍵のペアを生成する過程で、他の鍵のペアと同じ素数を使用してしまうことで発生する。この脆弱性が原因となって、暗号化された通信内容の漏洩やサーバなどのなりすまし、電子署名の偽造などが行われる可能性があるという。

今回調査対象とした認定認証業務は、現在認定を受けているすべての認定認証業務である。これらの認定認証業務から発行される電子証明書は、企業関係者、行政書士、司法書士、社会保険労務士、税理士、土地家屋調査士などの資格者個人事業主等を対象に発行される。BtoGの電子入札や電子申請、BtoBの電子契約等に有効活用されているものだ。

この調査で使用した検証ツールは、NICTが2013年に開発した暗号の脆弱性検証システム「XPIA(エクスピア)」に実装されている「複数の電子証明書で同じ素数の使用の有無を確認するためのツール」である。今回、NICTがJIPDECに技術移転したという。

JIPDECでは、このツールを用いて、今年8月に、認定を受けているすべての認定認証業務の自己署名証明書に含まれる公開鍵について検証を行った。そして、他の鍵のペアと同じ素数を使用することによって公開鍵から暗号鍵が推定されてしまう危険性がないことを確認した。

スポンサードリンク